- 工信部备案号 滇ICP备05000110号-1

- 滇公安备案 滇53010302000111

- 增值电信业务经营许可证 B1.B2-20181647、滇B1.B2-20190004

- 云南互联网协会理事单位

- 安全联盟认证网站身份V标记

- 域名注册服务机构许可:滇D3-20230001

- 代理域名注册服务机构:新网数码

SSH 登录时出现如下错误:Maximum amount of failed attempts was reached

注意:本文相关配置及说明已在 CentOS 6.5 64 位操作系统中进行过测试。其它类型及版本操作系统配置可能有所差异,具体情况请参阅相应操作系统官方文档。

问题描述

登录 Linux 服务器时,即便输入了正确的密码,也无法正常登录。该问题出现时,管理终端 或 SSH 客户端其中一种方式可以正常登录,或者两种方式均无法正常登录。同时,secure 日志中出现类似如下错误信息:

Your account is Locked. Maximum amount of failed attempts was reached.

问题原因

多次连续错误输入密码,触发系统 PAM 认证模块策略限制,导致用户被锁定。

处理办法

pam_tally2 模块可用于账户策略控制。要解决此问题,请进行如下配置检查:

通过 SSH 客户端或 管理终端 登录服务器。

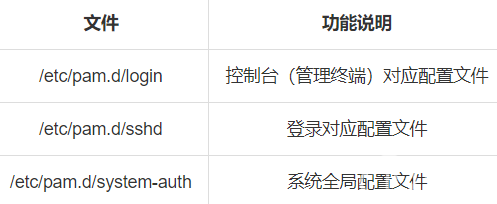

通过 cat 等指令查看异常登录模式,对应的 PAM 配置文件。说明如下:

注:每个启用了 PAM 的应用程序,在 /etc/pam.d 目录中都有对应的同名配置文件。例如,login 命令的配置文件是 /etc/pam.d/login,可以在相应配置文件中配置具体的策略。

检查前述配置文件中,是否有类似如下配置信息:

auth requeired pam_tally2.so deny=5 lock_time=30 unlock_time=10 even_deny_root root_unlock_time=10

相关参数简要说明:

deny=5 表示连续 5 次错误输入密码,则账户会被锁定。

lock_time=30 表示锁定 30 秒。

unlock_time=10 表示账户被锁后,10秒后自动解锁。

even_deny_root 表示 root 用户在认证出错时,同样也会被锁定。

注意: 该策略启用后,一旦用户被锁定,只能等待解锁,或者使用单用户模式重新引导系统尝试解锁用户。

root_unlock_time=10 表示如果是 root 用户被锁定,则锁定 10 秒。

相关策略可以提高服务器的安全性。请用户基于安全性和易用性权衡后,再确定是否需要修改相关配置。

可以使用如下指令解锁被锁定的非root用户(alicloud是待解锁用户名):

pam_tally2 --user alicloud --reset

如果需要修改相关策略配置,在继续之前建议进行文件备份。

使用 vi 等编辑器,按需修改相关参数值,或者整个删除或注释(在最开头添加 # 号)整行配置。比如:

# auth requeired pam_tally2.so deny=5 lock_time=30 even_deny_root root_unlock_time=10

尝试重新登录服务器。

售前咨询

售后咨询

备案咨询

二维码

TOP