- 工信部备案号 滇ICP备05000110号-1

- 滇公安备案 滇53010302000111

- 增值电信业务经营许可证 B1.B2-20181647、滇B1.B2-20190004

- 云南互联网协会理事单位

- 安全联盟认证网站身份V标记

- 域名注册服务机构许可:滇D3-20230001

- 代理域名注册服务机构:新网数码

欢迎来到蓝队云小课堂。最近漏洞扫描发现主机存在CVE-2016-2183,网上教程基本都是修复后需要重启,本着服务器能不重启就不重启原则,查了微软官网和阿里云漏洞库相关介绍,蓝队云整理了一份不需要重启的漏洞修复指南,亲测有效。

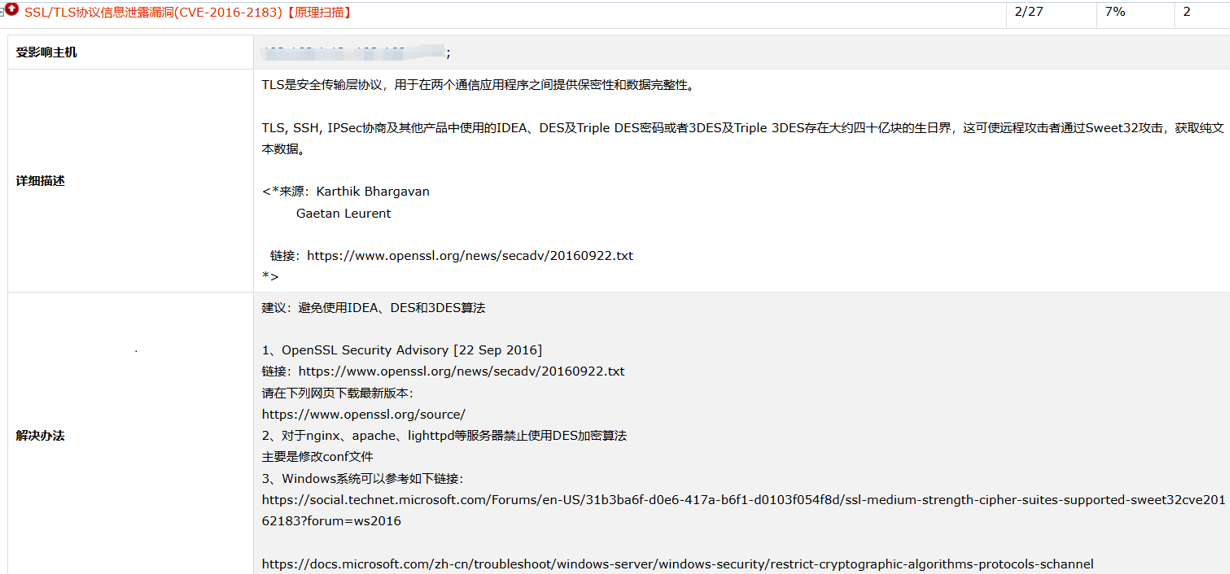

一、漏洞简介

CVE-2016-2183 漏洞涉及 SSL/TLS 协议中使用的短块加密算法(例如 DES 和 3DES),这些算法因存在安全风险而受到关注,如 Sweet32 攻击。在 Windows Server 环境中,此漏洞可能影响使用远程桌面协议 (RDP) 或 HTTPS 服务的情况。

二、快速验证漏洞是否存在

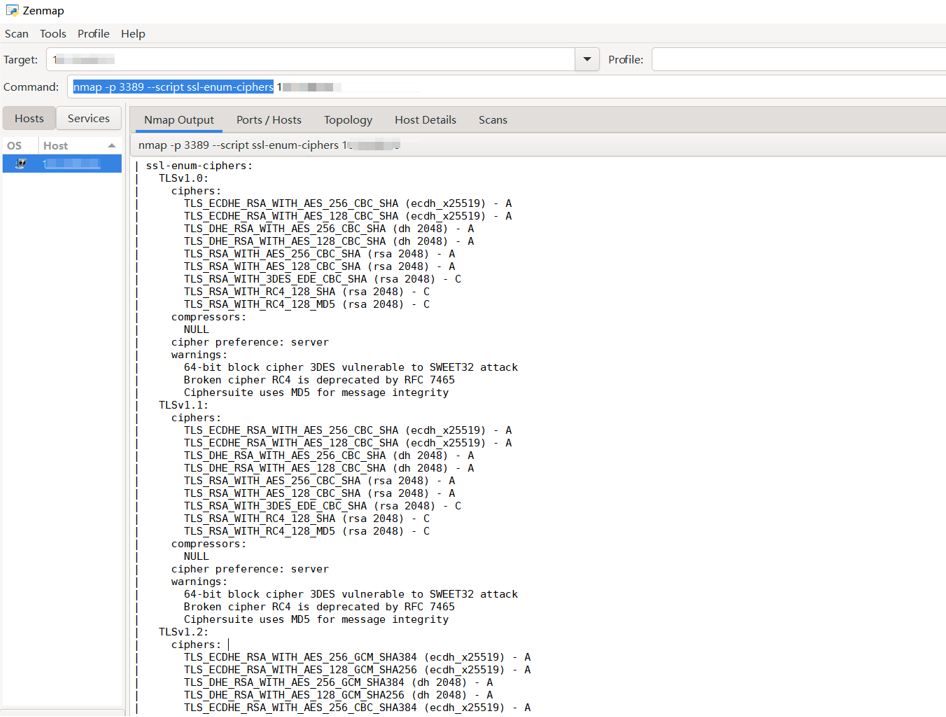

nmap -p 3389 --script ssl-enum-ciphers 指定IP

Windows一般为3389远程桌面或443使用加密套件,因此通过nmap的ssl-enum-ciphers脚本来扫描远程服务器支持的SSL/TLS加密算法

nmap扫描结果建议禁用或避免使用3DES、RC4以及使用MD5进行消息完整性校验的密码套件

三、漏洞修复方法

根据漏洞原理、Nmap建议以及 Microsoft 官方文档整理如下:

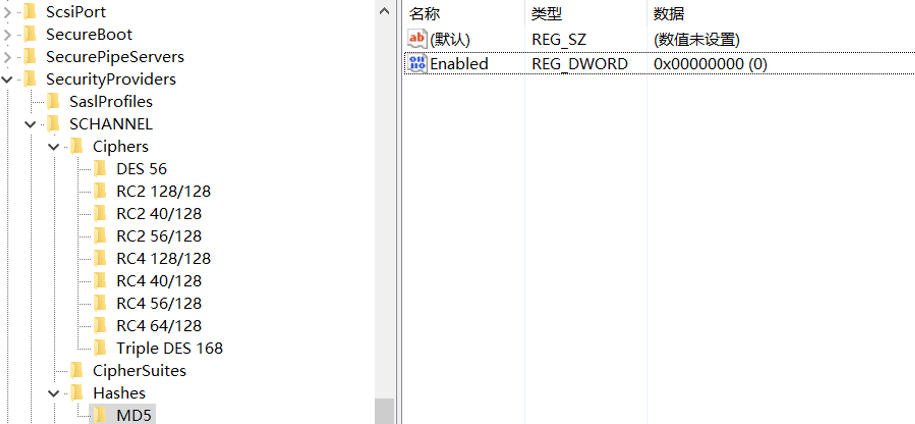

导航到 SCHANNEL 配置

按 Win + R 键,输入 regedit,然后按 Enter。在注册表编辑器中,导航到以下路径:

HKEY_LOCAL_MACHINE\\\\SYSTEM\\\\CurrentControlSet\\\\Control\\\\SecurityProviders\\\\SCHANNEL\\\\Cipheres\\\\

禁用易受攻击的加密算法

在 Ciphers 文件夹下,为以下每个易受攻击的加密算法创建一个新的 DWORD(32位)值,并将其值设置为 0(禁用):

RC4 128/128

Triple DES 168

RC2 128/128

RC4 64/128

RC4 56/128

RC2 56/128

DES 56

RC4 40/128

RC2 40/128

(可选)禁用弱哈希算法:在 \\\\SCHANNEL\\\\Hashes 文件夹下,可以禁用 MD5:

HKEY_LOCAL_MACHINE\\\\SYSTEM\\\\CurrentControlSet\\\\Control\\\\SecurityProviders\\\\SCHANNEL\\\\Hashes为 MD5 创建一个新的 DWORD(32位)值,并将其值设置为 0。

注意事项:对“CIPHERS”项或“HASHES”项的任何内容更改都将立即生效,无需重启系统。

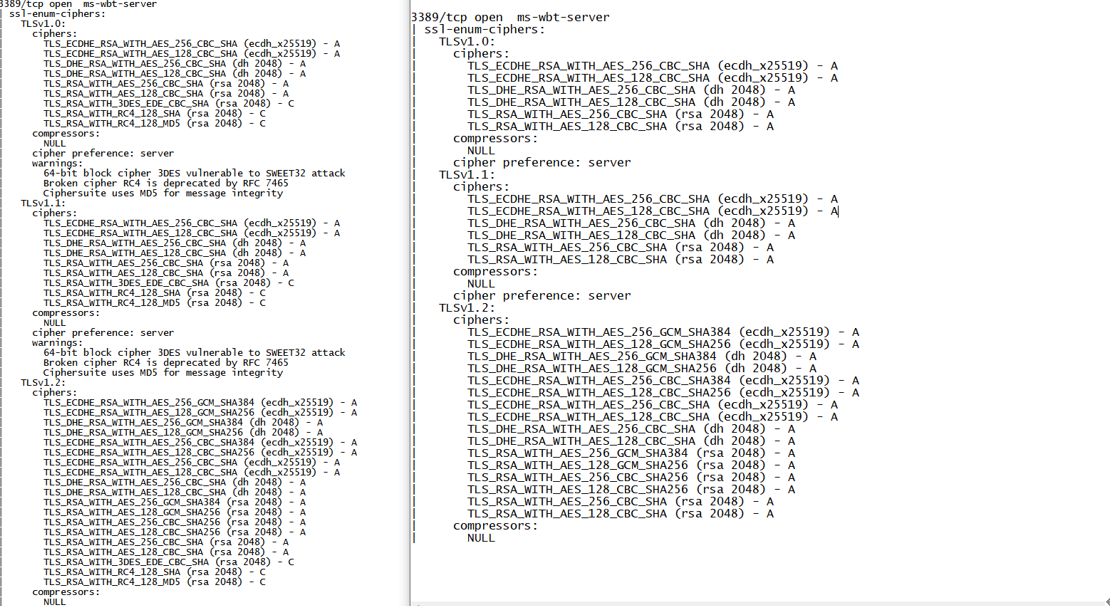

四、复扫验证

再次使用NMAP扫描,可见相关算法已被成功禁用

在进行任何系统更改之前,请确保备份整个系统或至少备份注册表。

蓝队云官网上拥有完善的技术支持库可供参考,大家可自行查阅,更多技术问题,可以直接咨询。同时,蓝队云整理了运维必备的工具包免费分享给大家使用,需要的朋友可以直接咨询。

更多技术知识,蓝队云期待与你一起探索

售前咨询

售后咨询

备案咨询

二维码

TOP